Der Master Boot Record (MBR) von Windows-PCs könnte Besuch von einem aktuellen Krypto-Trojaner bekommen. Das Gefährlichste dabei: Der Schädling verschlüsselt zwar die Dateien, bietet aber keine Option, sie wieder zu entschlüsseln.

Die Vorgehensweise von RedBoot

Wenn die neue, von Bleepingcomputer analysierte Ransomware namens „RedBoot“, den man sich üblicherweise per Email-Anhang einfängt, ausgeführt wurde, verschlüsselt RedBoot den MBR eines infizierten PCs und verändert die Partitionstabelle des Rechners mit von ihr mitgeführtem Assembler-Code.

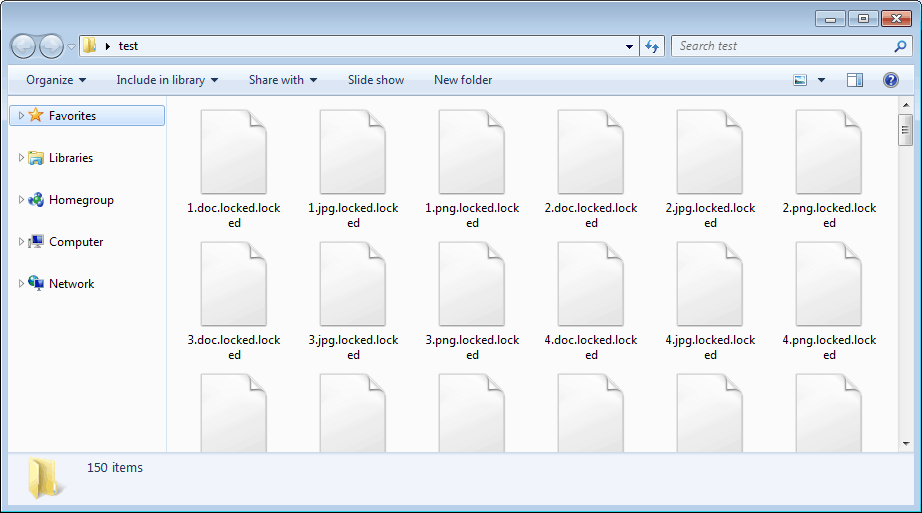

Danach werden die beiden ebenfalls mitgelieferten Programme main.exe und protect.exe gestartet. Main.exe durchsucht den Computer und verschlüsselt alle ausführbaren Programme, DLLs, Dokumente und Bilder, die dabei mit der Endung .locked versehen werden.

Parallel dazu sorgt protect.exe dafür, dass main.exe so weit wie möglich störungsfrei arbeiten kann und blockiert Programme, die die Infektion beeinträchtigen oder sogar verhindern könnten. Dazu gehört unter anderem beispielsweise der Task-Manager.

Parallel dazu sorgt protect.exe dafür, dass main.exe so weit wie möglich störungsfrei arbeiten kann und blockiert Programme, die die Infektion beeinträchtigen oder sogar verhindern könnten. Dazu gehört unter anderem beispielsweise der Task-Manager.

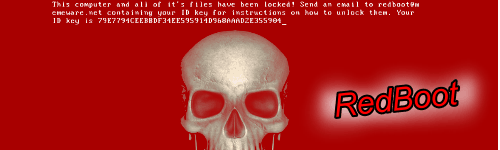

Wenn die Verschlüsselung abgeschlossen ist, startet RedBoot den Rechner neu, wobei aber dann statt Windows das im Artikelbild zu sehende Erpresserschreiben angezeigt wird, dass dieser Computer und alle seine Dateien verschlüsselt seien, und der Nutzer sich per Email an redboot@memeware.net mit den Erpressern in Verbindung setzen solle, um Instruktionen für die Entschlüsselung des PCs zu bekommen.

Fehlerhaft programmiert oder nur ein Wiper?

Die Analysten von Bleepingcomputer fanden bisher keine Möglichkeit, einen Entschlüsselungscode einzugeben, weshalb die von RedBoot verschlüsselten Daten vermutlich nicht wiederherstellbar sind.

RedBoot ist also entweder eine sehr schlecht geschriebene und verbuggte Ransomware oder aber sie war erst gar nicht dafür ausgelegt, die Daten wieder entschlüsseln zu können – was sie als sogenannten „Wiper“ kategorisiert.

Die in AutoIT geschriebene Schadsoftware ahmt mit der Verfälschung des MBR den in Deutschland verbreiteten Erpressungstrojaner Petya nach, der dieses Verfahren auch schon eingesetzt hat.

Screenshots: Bleepingcomputer