Durch eine umfangreiche Malvertising-Kampagne wurde Schadsoftware über Werbung bei sehr bekannten und beliebten Internetseiten wie AOL, MSN, BBC, der New York Times und Answers.com verbreitet. Das Wissen darum, wie eine solche Kampagne abläuft, kann nützlich für die Einschätzung der Gefährdung der eigenen Daten sein, deshalb beschreibt der Artikel auch die für den Massenangriff genutzten Infrastruktur.

Besucher der ohne ihr Wissen dafür mißbrauchten Seiten fielen dem Exploitkit Angler zum Opfer, das neben Ransomware (Erpressungstrojaner TeslaCrypt) einen für Überwachung und Datendiebstahl genutzten Trojaner transportiert.

Vom Anstieg bösartigen Datenverkehrs im Internet am Wochenende berichten mehrere Sicherheitsfirmen. Bei Alexa hoch eingestufte Internetseiten zeigten dabei die mit Schadsoftware hinterlegten Werbeeinblendungen.

Nach Daten von Trend Micro könnte die Kampagne schon innerhalb der ersten 24 Stunden Zehntausende Besucher erreicht haben. Dabei ist bisher noch nicht klar, ob es sich um einen koordinierten Angriff handelt oder ob eine einzelne Gruppe von Betrügern dafür verantwortlich war.

Eine Werbefirma als Schlüssel zum Erfolg

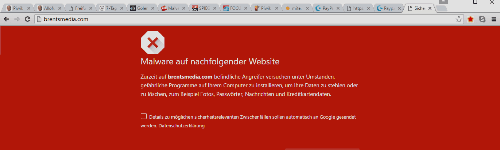

Die Sicherheitsforscher von Trustwave konnten nachvollziehen, dass die Hintermänner „eine ausgelaufene Domain einer kleinen, aber vermutlich legitimen Werbefirma erwarben, um sie für bösartige Zwecke einzusetzen“. BrentsMedia.com habe ihnen den Weg geebnet, beliebte Websites mit hohen Zugriffszahlen für Malvertising zu nutzen. „BrentsMedia war vermutlich ein legitimes Unternehmen. Und obwohl wir nicht sicher sein können, versuchen die Personen hinter diesem Angriff vermutlich, die frühere Reputation dieser Domain zu nutzen, um Werbefirmen für die Veröffentlichung ihrer bösartigen Inserate einzuspannen.“

Wie bei VW-Motoren werden „gefährliche“ Opfer erkannt

Die verteilte betrügerische Werbung enthält eine aufwändig getarnte JavaScript-Datei mit dem ungewöhnlichen Umfang von satten 12.000 Zeilen Quellcode. Sie versucht sogar, sowohl Sicherheitsforscher als auch Internetseiten-Besucher mit Antivirensoftware und auf dem neuesten Stand gepatchten Systemen herauszufiltern, bei denen der Exploit nicht klappen würde.

Das ist wie ein Abgastest mit einem VW-Dieselmotor auf einem Rollenprüfstand: Nur Besucher mit weniger gesicherten Systemen oder nicht aktualisierten Antivirenlösungen erhalten deshalb das Angler-Exploitkit mit der Schadsoftware Bedep und dem Erpressungstrojaner TeslaCrypt.