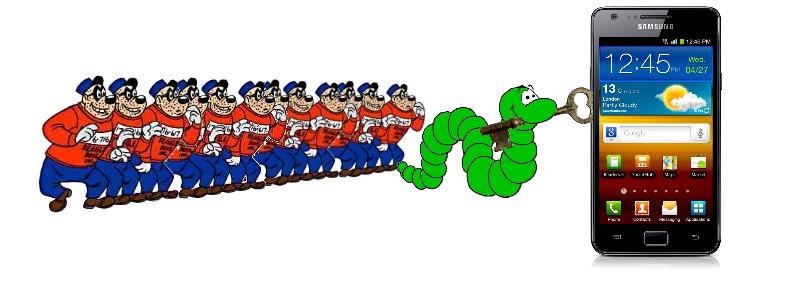

Eine neue Android-Erpressungssoftware mit dem Namen Charger verbreitet sich zurzeit über Googles offiziellen Playstore. Dabei installieren die Benutzer die Malware nach Erkenntnissen der Sicherheitsfirma Check Point eigentlich selbst – die Schadroutine versteckt sich nämlich unter anderem in der App „EnergyRescue“.

Nach Angaben der Sicherheitsforscher kopiert die App auf dem Smartphone gespeicherte SMS und Kontaktinformationen, sperrt dann den Bildschirm des Smartphones und versieht ihn mit seiner Erpresserbotschaft.

Erpresser fordern 180 Euro

In dieser Nachricht wird den Nutzern gedroht, private Informationen „alle 30 Minuten auf dem Schwarzmarkt zu verkaufen“. Dann heißt es in der Botschaft auch noch, dass die Schadsoftware „alle ihre persönlichen Daten“ sammelt und abzieht.

Dazu sollen angeblich auch Informationen über soziale Netzwerke, über Bankkonten und Kreditkarten der Betroffenen gehören. Dass diese erpresserische App wirklich Zugriff auf alle diese Informationen hat, ist aber nicht wirklich sehr wahrscheinlich…

Für die Entsperrung wird ein Lösegeld von 0,2 Bitcoin gefordert, was nach aktuellem Kurs in etwa 180 Euro entspricht.

Smartphone-Schädling Charger geht neue Wege

Recht neu ist bei der Malware Charger, dass es sich überhaupt um einen funktionierenden Erpressungstrojaner für Smartphones handelt. Zum Geschäftsmodell mobiler Malware gehörten ja bisher eher derVerkauf gefälschter Werbeanzeigen, sogenannte Adware, oder die Installationen von Apps auf befallenen Geräten.

Ebenfalls neu ist, dass die Malware Charger anders als die meisten Schädlinge für Android offenbar auch ohne Dropper auskommt. Dabei beinhaltet die App selbst nur sehr rudimentäre Routinen, um damit ihren Command-and-Control-Server zu kontaktieren. Von diesem wird dann der eigentliche Schadcode heruntergeladen.