Ende Februar wurde die bekannte Hosting-Plattform für Quellcode GitHub einer Distributed-Denial-of-Service-Attacke (DDoS) ausgesetzt, die den Server mit unglaublichen 1,4 Terabit pro Sekunde in die Knie zwang.

Kein Wunder, denn bis dato galten schon 50 Gigabit pro Sekunde als tödliche Datenmenge für angegriffene Internetserver.

Das war bis zu dieser Woche der stärkste jemals beobachtete DDoS-Angriff. Die Systeme von Github waren aber trotzdem nur kurzfristig nicht verfügbar, weil die Betreiber vorgesorgt hatten und der Angriff vom CDN- und Infrastrukturanbieter Akamai weitgehend abgewendet wurde. Schon acht Minuten nach dem Start der Schutzmaßnahmen durch Akamai soll der Angriff aufgehört haben.

Zweiter Funktionstest hatte schon 1,7 Terabit/s

Jetzt gab es den nächsten Angriff dieser Art und einen neuen Rekord: Eine nicht genannte US-Firma wurde nach Angaben von mehrerenSicherheitsunternehmen mit satten 1,7 Terabit pro Sekunde attackiert.

Das waren offensichtlich Tests einer neuen Angriffsmethode, die „Memcached Amplification“ (Verstärkung durch Speichercaches) heißt und die hier kurz erklärt werden soll:

Wie Memcached Amplification funktioniert

Generell ist Distributed Denial of Service (DDoS) eine Angriffstechnik, bei der mehrere Angriffsrechner eine Ziel-Webseite mit sehr vielen unsinnigen Anfragen lahmlegen, was früher durch riesige Botnetze mit Spitzenwerten von einigen zehn Gigabit pro Sekunde realisiert wurde.

Es gibt zwar schon eine ganze Reihe verschiedener Techniken für solche Attacken, aber Amplification- oder Reflection-Angriffe sind besonders mächtig, denn hier attackiert der Angreifer den Zielserver nicht direkt, sondern bringt Drittserver von Unbeteiligten, die zur Beschleunigung von beispielsweise großen Datenbanken ihre Daten nicht auf einer Festplatte, sondern in großen Caché-Speichern halten, dazu, den angegriffenen Server mit Traffic zu zuschütten.

Das hat nicht nur den Vorteil, dass der Angreifer sich hinter den Drittservern verstecken kann, spart auch massiv Bandbreite. Denn mit Memcache Amplification kann der Angriffs-Traffic über die Drittserver um das 51.000fache vervielfacht werden, so dass Angriffe dieser neuen Art beeindruckende Bandbreiten, wie die Angriffe auf Github und das ungenannte US-Unternehmen beweisen.

Dabei brauchten solche Memcached Server nur hinter eine Firewall gestzt werden, und schon können sie nicht mehr als Verstärkung für DDoS-Angriffe benutzt werden.

Offenbar ist das Gefühl für das Problem bei den Admins der missbrauchten Server nicht sehr ausgeprägt, weil der Trick ganz neu ist.

Neue Angriffswerkzeuge auch für Dummies

Das Sahnehäubchen in diesem Bereich sind neue, einfach zu bedienende Werkzeuge, mit denen man Memcache-Server missbrauchen und DDoS-Angriffe auf bisher ungekannte Stärke hochjubeln kann und die aktuell bei den üblichen Verdächtigen beschafft werden können.

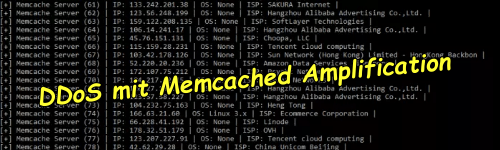

Zu diesen Skripten gehört auch eine Liste von ca. 17.000 kompromittierten Memcache-Servern, die die Arbeit für die kriminellen Angreifer machen und auch noch den Verkehr dazu bezahlen…