Schon der im Februar beschriebene Anti-AFD-Referrer-Spam macht die Kreativität deutlich, mit der einige Leute Google austricksen und durch Hunderttausende von gefaketen Links ihr Ranking bei der Suchmaschine verbessern und ihrem Anliegen ein unangemessenes Gewicht verleihen konnten.

CSS3-Funktion erlaubt Auslesen von iFrames

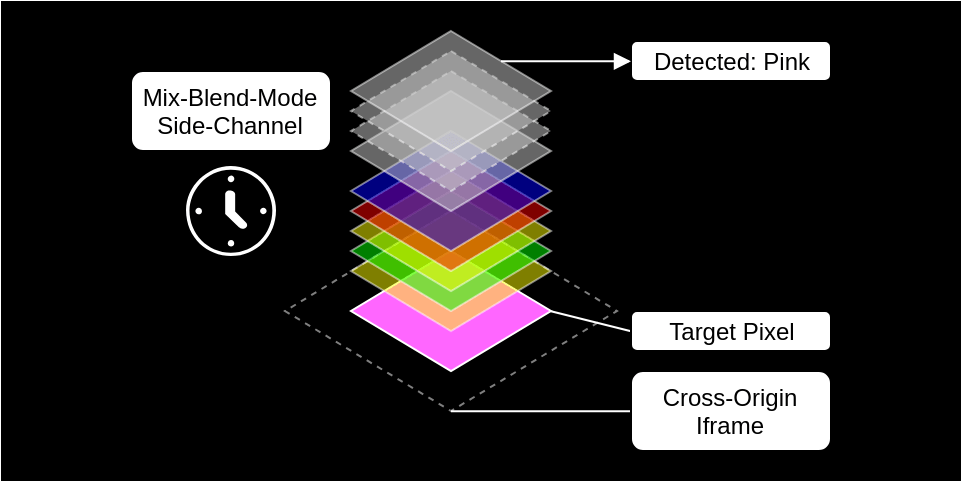

Jetzt gibt es einen neuen, interessanten Angriff, der nicht nur von guten Kenntnissen über Linux-Dateisysteme und Gepflogenheiten von Internetprovidern und natürlich der Suchmaschine Google lebt, sondern von der präzisen Analyse des Algorithmus der CSS3-Funktion Mix-Blend-Mode.

Mit einer auf diesen Kenntnissen basierenden Side-Channel-Attacke konnten die den Browser Chrome und Firefox dazu genutzt werden, Rückschlüsse auf die Inhalte von iFrames zu ziehen, welche in bösartigen Webseiten eingebunden wurden.

Zur Demonstration des erfolgreichen Angriffs konnten zwei Forscher den Facebook-Namen, das Profilfoto und den Like-Status einer Webseite des Opfers auslesen, wenn dieses bei Facebook angemeldet war.

Eigentlich ist die Sicherheitslücke schon seit dem letzten Jahr bekannt und wurde in Ende 2017 in Chrome 63 geschlossen. Mit Firefox 60 wurde sie jetzt auch in dem Mozilla-Browser entschärft.

Wie es gemacht wird

Dabei wird der wirkliche Inhalt der iFrames nicht direkt ausgelesen, sondern mithilfe eigener, um den iFrame gelegter DIV-Schichten ausgelesen.

Weil die Angreifer damit die obenliegenden Schichten manipulieren können, lässt sich die Zeit der grafischen Interaktion mit darunterliegenden Schichten ausmessen. Abhängig von der Farbe eines darunterliegenden Pixels dauert die Interaktion unterschiedlich lang. Damit lässt sich für jedes Pixel des iFrames die Farbe ausreichend gut bestimmen, um Informationen wie eben den Facebook-Namen oder das Profilfoto zu rekonstruieren. Die beiden Forscher brauchten nur 5 Sekunden für den Facebook-Namen und ca. 20 Sekunden für eine (mäßige) Kopie des Profilbildes.