Am vergangenen Wochenende haben Hacker eine massive Angriffswelle gegen Websites losgetreten, die das Content Management System (CMS) WordPress nutzen. Sie drangen über bekannte Schwachstellen in ungepatchten Plug-ins ein, um dann Konfigurationsdateien von den WordPress-Seiten zu stehlen.

Angreifer stehlen Konfigurationsdateien

Aus den Konfigurationsdateien (wp-config.php) entnahmen die Cyberkriminellen nach einer Analyse des Sicherheitsanbieters Wordfence die Anmeldedaten für die hinter WordPress stehende Datenbank. So war es ihnen schließlich möglich, die Kontrolle über die Datenbank zu übernehmen.

Am letzten Wochenende war die Angriffswelle für 75 Prozent aller Versuche verantwortlich, Anfälligkeiten in WordPress-Plug-ins oder -Themes zu mißbrauchen. Diese Angriffe waren auch dreimal so häufig wie alle anderen Arten von Angriffe auf WordPress-Seiten.

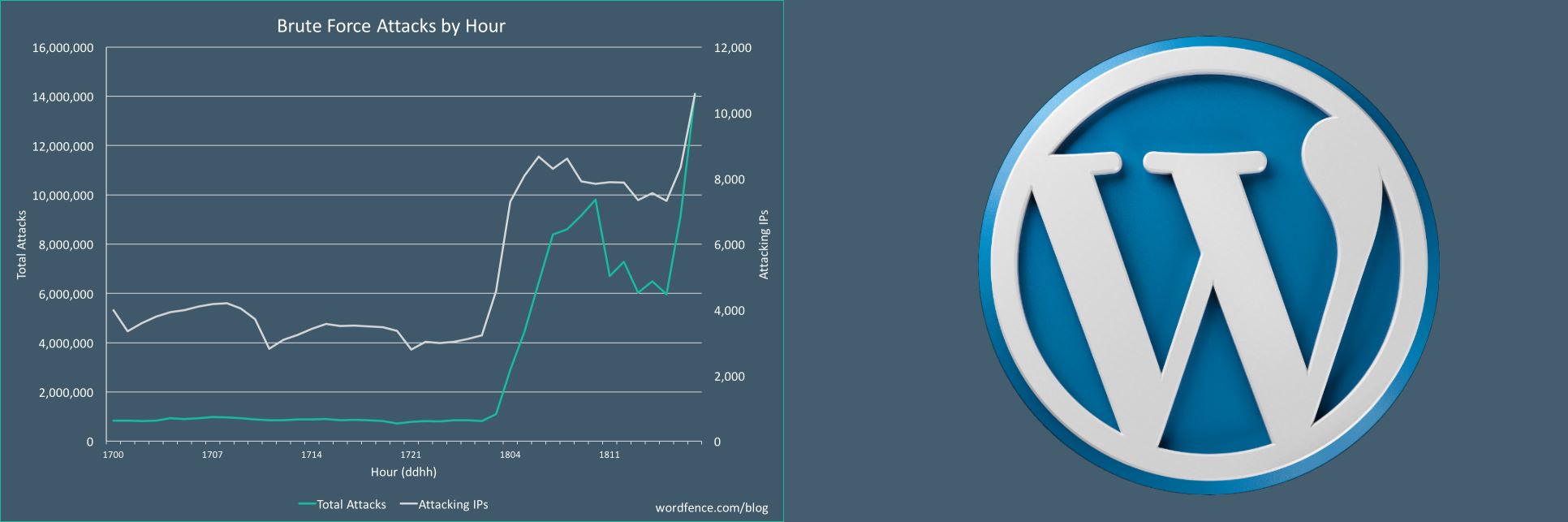

Allein in seinem eigenen Netzwerk blockierte Sicherheitsanbieter Wordfence, der eine Web Application Firewall bereitstellt, über 130 Millionen Angriffsversuche, die sich gegen mehr als 1,3 Millionen WordPress-Installationen richteten.

Die Forscher nehmen an, dass die Hacker noch mehr Websites außerhalb der Wordfence-Kundschaft ins Visier nahmen.

Gestartet wurden die Angriffe aus einem Netzwerk mit mehr als 20.000 verschiedenen IP-Adressen heraus. Die meisten dieser IP-Adressen waren schon Anfang Mai an einer Kampagne gegen WordPress-Seiten beteiligt.

Wordfence geht davon aus, dass beide Kampagnen von denselben Hintermännern durchgeführt wurden – obwohl dabei unterschiedliche Schwachstellen ausgenutzt wurden.

Bin ich auch betroffen?

Die Admins von WordPress-Seiten können im Server-Log selbst feststellen, ob sie betroffen sind. Bei einem erfolgreichen Angriff soll eine Abfrage nach Einträgen mit „wp-config.php“ den Antwort-Code „200“ liefern. In dem Fall wird es erforderlich, die Kennwörter aller Datenbanken zu ändern und alle Authentifizierungsschlüssel und Salts so schnell wie möglich auszutauschen.

„Wenn Ihr Server so konfiguriert ist, dass er Fernzugriffe auf die Datenbank zulässt, könnte ein Angreifer mit Ihren Datenbank-Anmeldeinformationen leicht einen administrativen Benutzer hinzufügen, sensible Daten abziehen oder Ihre Site ganz löschen. Selbst wenn Ihre Site keinen Datenbank-Fernzugriff zulässt, kann ein Angreifer, der die Authentifizierungsschlüssel und Salts Ihrer Site kennt, diese möglicherweise verwenden, um andere Sicherheitsmechanismen leichter zu umgehen“, lautet die Warnung von Wordfence.