Der australische Hersteller Click Studios musste einen erfolgreichen Lieferkettenangriff auf seinen vor allem im Profi-Bereich verwendeten Passwort-Manager Passwordstate zugeben. Das Unternehmen fordert Kunden dringend auf, die gespeicherten Kennwörter umgehend zu ändern.

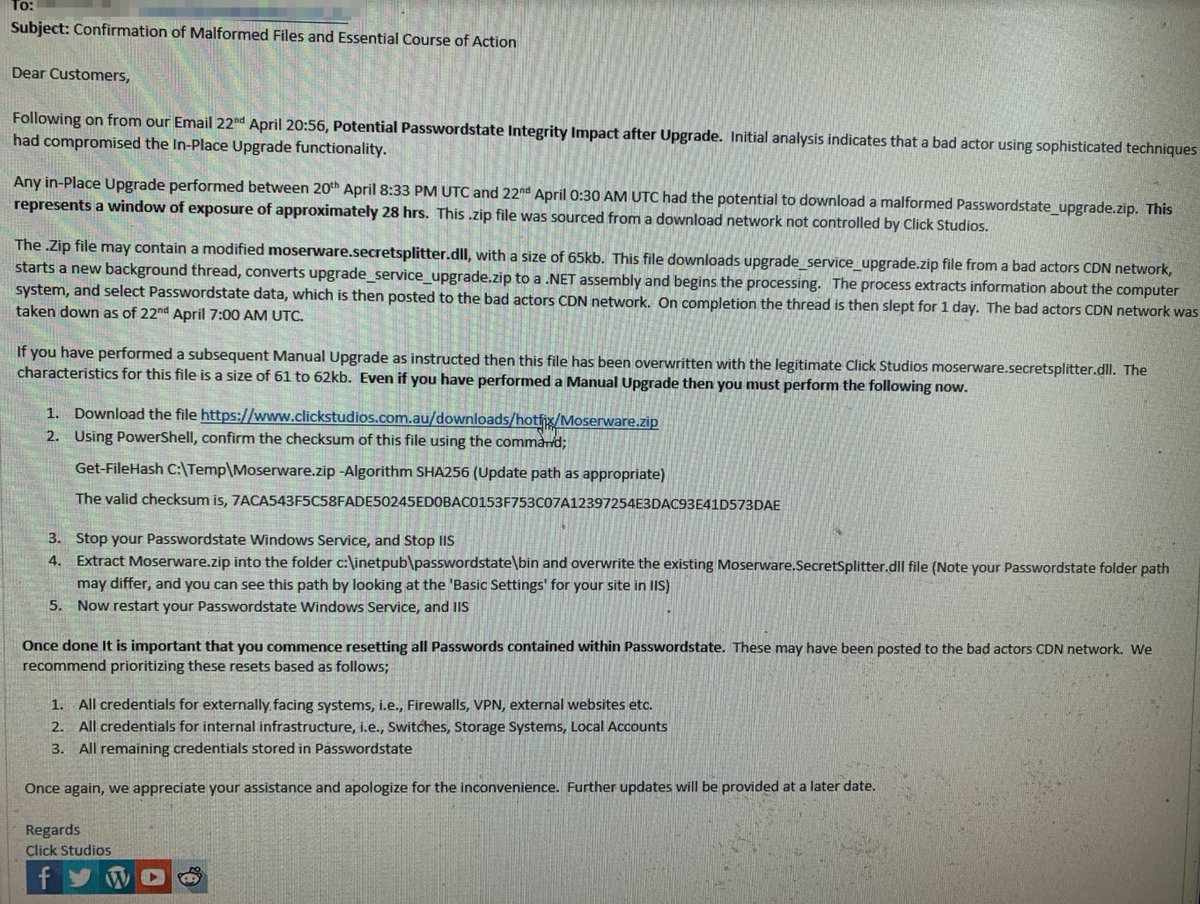

Eine Mail, die die polnische Webseite Niebezpiecznik auf Twitter als Foto veröffentlichte, belegt, dass der Anbieter zum 22. April 2021 seine Kunden über den Vorfall informiert hat. Interne Analysen von Click Studios habe demnach ergeben, dass es einem Angreifer erfolgreich gelang, die In-Place-Upgrade-Funktion der Firma zu kompromittieren. In Deutsch nennt man das einen Lieferkettenangriff, bei dem dann mit Malware infizierte Updates ausgeliefert werden.

Über das in-Place-Upgrade kommt Malware

Hier besteht die Gefahr, dass alle zwischen dem 20. April 2021 (20:33 UTC) und dem 22. April 2021 (0:30 Uhr UTC) über das in-Place-Upgrade ausgeführten Aktualisierungen eine mit Malware infizierte Datei namens ‘Passwordstate_upgrade.zip’ installiert haben.

Das Unternehmen gibt keine Details zu der Malware an. Dem Angreifer soll es aber laut dem Sicherheitsforscher J. A. Guerrero-Saade von SentinelOne gelungen sein, dem ursprünglichen Code von Passwordstate einen ‘Loader’-Codeabschnitt hinzuzufügen.

Dieser Loader kann damit weitere Payloads vom Kontroll-Server beziehen. Die Server, die bei dem Angriff zum Nachladen der Nutzlasten verwendet wurden, sind seit dem 22. April 7:00 Uhr UTC abgeschaltet und auch jetzt nicht mehr zu erreichen.

Problematischer ist aber die Erkenntnis von Guerrero-Saade über weitere, in dem infizierten Modul enthaltene Funktionen. Diese „Moserware“ getaufte Malware soll über diese Funktionen Systeminformationen absammeln und die globalen Einstellungen des PasswordState-Datenspeichers parsen, um dann alles an die Kontrollserver der Angreifer zu übertragen.