Der Erpressungstrojaner Bart verbreitet sich wie Locky, verschlüsselt aber auf neue Weise und will mehr Geld für’s Entschlüsseln – ansonsten stecken aber offensichtlich die gleichen Drahtzieher dahinter wie hinter Locky, vermuten die Kryptologen von ProofPoint.

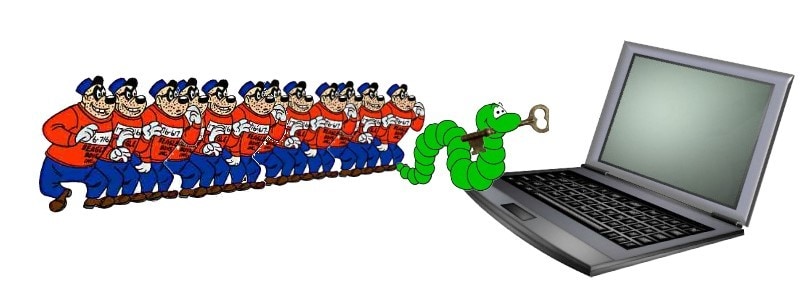

Wie Locky, versucht auch die Ransomware Bart potentielle Opfer unter Windows durch gefälschte Emails dazu zu bringen, einen Dateianhang zu öffnen. Wenn das passiert, komme den Sicherheitsforschern zufolge der auch schon bei Locky benutzte RockLoader zum Einsatz, um dann die Malware via HTTPS auf den Computer zu übertragen. Außerdem ähneln sich die Erpresserbotschaften und die Zahlungswebseite der beiden Schädlinge.

Für die Verschlüsselung der Daten setzt Bart aber nicht wie viele andere Erpressungstrojaner auf den Advanced Encryption Standard (AES). Bart packt die Daten in passwortgeschützte ZIP-Archive – betroffene Dateien tragen anschließend die Namenserweiterung .bart.zip.

Die Erpresser hinter Bart fordern ihre Opfer auf, ein Lösegeld von satten drei Bitcoin (rund 1.700 Euro) zu zahlen; bisher waren 0,5 Bitcoin (etwa 300 Euro) üblich. Leider gibt es aktuell noch kein Tool, mit dem man die Daten ohne Lösegeldzahlung entschlüsseln kann.