Ein Software-Fehler in der Implementierung der Nutzer-Registrierungen mit Hilfe von Omniauth wurde beseitigt und Updates veröffentlicht.

Am Mittwoch letzter Woche hat Gitlab eine neue Sicherheitswarnung veröffentlicht, in welcher die Entwickler eine inzwischen behobene Lücke im Zusammenhang mit der Autenthifizierung mit Omniauth näher erläutern:

Wenn sie sich mit Omniauth registriert haben, erhielten Benutzer bei dem Vorgang einen hart codierten String als Passwort. Diesem String “123qweQWE!@#” wurden noch Variablen hinzugefügt, welche entweder auch hart codiert waren oder aber von den Benutzern selbst definiert werden konnten. Gitlab empfiehlt jetzt dringend ein Update auf die sicheren Versionen und schließt bei der Gelegenheit auch noch weitere Lücken.

Dazu erläutert The Register, dass Gitlab-Organisationen mit eigenen Instanzen besonders vorsichtig sein sollten, die dort ein 12-Buchstaben-Maximum für Passwörter eingestellt haben. Es scheint so zu sein, dass gerade bei solchen Instanzen immer das Passwort “123qweQWE!@#000000000” für Omniauth-Benutzer werden könnte!

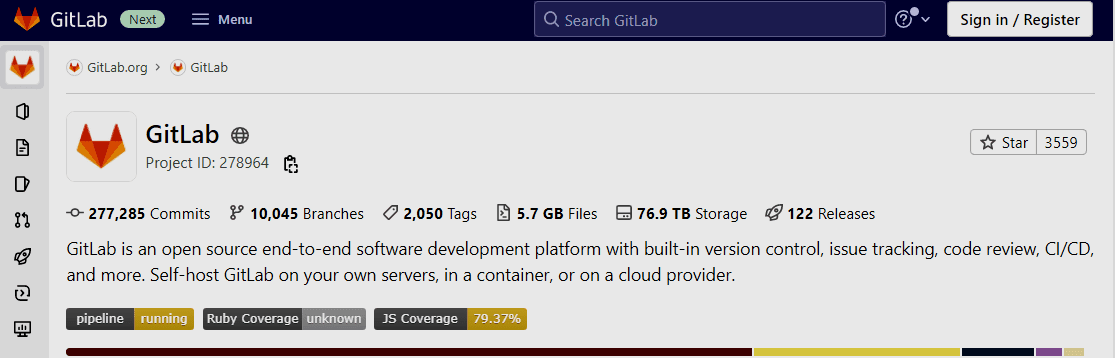

Omniauth ist ein Authentifizierungs-Framework für Provider wie beispielsweise Oauth, Ldap und Saml. Gitlab hat die mit den Updates geschlossene Schwachstelle selbst gefunden und behoben. Deshalb sollten alle Gitlab-Instanzen unverzüglich auf die Versionen 14.9.2, 14.8.5 und 14.7.7 upgedatet werden, heißt es in einem Skript, mit dem man betroffene Benutzer identifizieren kann.