Aktuell ist ein Exploit-Code in Umlauf, der an einer bisher ungepatchten Sicherheitslücke in vielen Windows-Versionen angreift, und es gibt bisher noch kein Sicherheitsupdate dagegen.

Allerdings gibt es einen Workaround, über den Admins ihre Systeme vor Angriffen schützen können.

Schadcodeausführung mit Systemrechten

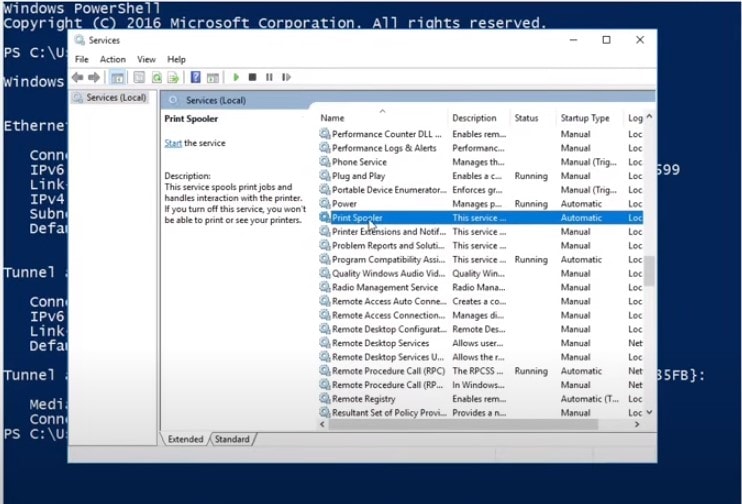

Die Schwachstelle steckt im Printer-Spooler-Service des Microsoft-Betriebssystems Windows. Den aktuellen Informationen nach sind von dem Problem alle Versionen von Windows 7 SP1 bis Server 2019 betroffen.

Mehrere Sicherheitsforscher melden, auch vollständig gepatchte Systeme mit Windows Server 2019 erfolgreich attackiert zu haben.

Danach konnten sie auf den Rechnern Schadcode mit Systemrechten ausführen. Wenn das auf einem Domain-Server passiert, könnten sich die Angreifer im Netzwerk ausbreiten und noch weitere Computer mit Malware infizieren.

Nach einem Bericht des CERT der Carnegie Mellon University muss ein entfernter Angreifer aber für eine erfolgreiche Attacke authentifiziert sein. Wenn das der Fall ist, könnte er über die verwundbare RpcAddPrinterDriverEx()-Funktion des Print-Spooler-Service dem Betriebssystem einen mit Schadcode präparierten Treiber unterjubeln, der dann mit System-Rechten ausgeführt wird.

Erste Hilfe gegen die Sicherheitslücke

Noch hat Herstekller Microsoft keinen Sicherheitspatch dagegen angekündigt. Deshalb wird davon ausgegangen, dass das Update erst am nächsten Patchday (13. Juli) kommen dürfte. Bis zum Erscheinen des Patches sollten Admins den Print-Spooler-Service deaktivieren, um ihre Systeme gegen diesen Angriff abzusichern.