Nach Angaben von Eset ist die Ransomware WannaCry auch drei Jahre nach ihrem ersten Auftreten immer noch aktiv. Im ersten Quartal dieses Jahres führte WannaCry mit 40,5 Prozent allerer Ransomware-Erkennungen die Hitliste der blockierten Angriffsversuche an. Die Forscher beim Sicherheitsanbieter Eset gehen davon aus, dass weltweit über eine Million Rechner weiterhin anfällig für die bekannte Sicherheitslücke Eternal Blue sind, über die sich der Erpressungstrojaner ausbreitet.

Es begann vor 3 Jahren

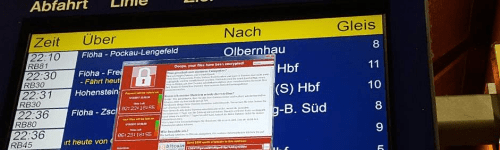

Vor fast genau drei Jahren richtete WannaCry unerwartet große Schäden auf Computern in der ganzen Welt an. Hunderttausende Rechner in über 150 Ländern waren im Mai 2017 in kürzester Zeit mit der WannaCry infiziert. Hier im deutschsprachigen Raum traf es besonders das Gesundheitswesen, und In anderen Ländern musste selbst namhafte Unternehmen ihre Produktion unterbrechen.

„WannaCry verursacht auch nach drei Jahren noch immer immense Schäden“, erläuterte ein Security Specialist von Eset. „Es ist nicht ungewöhnlich, dass Cyberkriminelle Schadprogramme über Jahre immer wieder einsetzen. Das Beispiel zeigt eindringlich, wie wichtig es ist, die eigenen Systeme regelmäßig, am besten automatisch, mit Updates zu versorgen.“

Patches schon seit 2017 verfügbar

Schon seit 2017 gibt es einen Patch für die Windows-Schwachstelle in SMB-Protokoll, welche als Einfallstor für WannaCry dient. Den Exploit dazu namens Eternal Blue entwickelte interessanterweise die NSA, und der wurde schließlich durch die Hackergruppe Shadow Brokers öffentlich bekannt er.

Von Lösegeldzahlungen kann man nur abraten, weil nicht nur der Cybercrime-Markt damit finanziert wird, sondern oft auch trotz geleisteter Zahlung die komplette Wiederherstellung der Daten nicht möglich ist.

Empfehlungen für Unternehmen

Deshalb rät Eset den Unternehmen, Updates und Patches regelmäßig zu installieren. Denn nicht geschlossene Sicherheitslücken gehörten zu den beliebtesten Angriffsziele der Cyberkriminellen. Vor Ransomware-Angriffen schützten außerdem auch regelmäßig Backups, die die man aber sicherheitshalber auch testen sollte. Eset als Hersteller solcher Produkte rät natürlich zur Nutzung von Sicherheitslösungen, die Erpressungssoftware erkennen, bevor diese Schaden anrichten kann.