Viele Smartphones hosten inzwischen Ultraschall-Baken (Beacons, Leuchtfeuer), ohne dass deren Besitzer das wissen. Die für die Werbeindustrie entwickelte Spionagetechnik des Anbieters Silverpush ist aktuell in wenigstens 243 Apps für das Mobilbetriebssystem Android versteckt, die auf Millionen von Smartphones in aller Welt installiert wurden.

Das haben Sicherheitsforscher der TU Braunschweig herausgefunden und vor kurzem auch eine Studie dazu auf einer Datenschutzkonferenz in Paris präsentiert. Für diese Untersuchung haben die Forscher über 1,3 Millionen Apps nach Hinweisen auf die Silverpush-Ultraschall-Software durchsucht. Ein Test im April 2015 erbrachte nur sechs Apps mit eingebauten Ultraschall-Baken.

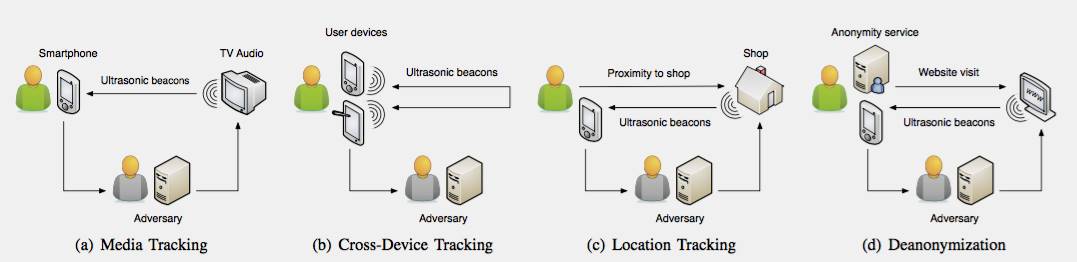

Wie die Baken sie verfolgen

Die Ultraschall-Baken senden eine kleine Datensequenz auf einer sehr hohe, von Menschen nicht hörbare Ultraschall-Frequenz zwischen 18 und 20 kHz aus. Über normale Lautsprecher von Computern, Smart-TVs oder Smartphones werden die unhörbaren Sounds ausgesandt und von den Mikrofonen in Smartphones wieder abgehört.

Bei einer Werbekampagne unter Nutzung dieser Technik erstellt der Anbieter ein Beacon für den Kunden und schickt das dann an die Medienpartner, damit sie diesen Audiocode in ihre Inhalte (Internetseiten, Fernsehspots u.s.w.) einbetten. Schaut sich der Nutzer diese Inhalte dann im Fernsehen an oder ruft er sie mit einer Internetseite auf, wird der Soundschnipsel über ein paar Meter Entfernung hin ausgesandt.

Das Smartphone des „Umworbenen“ empfängt das Ultraschall-Signal und sendet es mit zusätzlichen Informationen über den Nutzer in Form verschiedenster Kennungen und Metadaten versehen wieder an den Provider zurück.

Damit kann der das zugehörige Profil des ungefragten Nutzers verfeinern und für ihn dann angepasste Werbung ausliefern. Mit dieser Technik lassen sich sowohl der Nutzer und als auch sein Standort über verschiedene Geräte hinweg verfolgen und recht einfach identifizieren.

Die Methode unterstützt auch das Location-Based-Marketing, bei dem beteiligte Händler potenzielle Käufer in der Nähe ihres Geschäftes direkt zum Beispiel mit Coupons oder Rabatten ködern und dann auch deren Verhalten im Laden verfolgen.

Bürgerrechtler haben schon vor der Silverpush-Software gewarnt, und Anti-Viren-Hersteller stufen sie als Malware ein. Das Entwickler-Kit dazu wird weiterhin von San Francisco aus verbreitet.

Weitere Ultraschall-Malware

Die Forscher haben bei ihrer Untersuchung außerdem auch ähnlich funktionierende, auf den Handelsbereich ausgerichtete uBeacons von Anbietern wie Lisnr oder Shopkick gefunden, aber deutlich weniger als die von Silverpush. Ultraschall-Signale von Shopkick konnten sie dabei in 4 von 35 untersuchten Geschäften in zwei europäischen Städten aufzeichnen.

Der wesentlicher Unterschied zu Silverpush soll dabei sein, dass bei dieser Software der Benutzer die einschlägige Anwendung selbst absichtlich starte, um sich damit dann Einkaufsvorteile wie besagte Coupons oder Rabatte vor Ort zu verschaffen.

Die Forscher meinen, weitere Untersuchungen dieser Technologie seien dringend nötig, weil damit zum Beispiel auch Angriffe auf Nutzer von Bitcoin oder des Anonymisierungsdiensts Tor möglich seien. Andere Sicherheitsforscher hatten Angriffe dieser Art schon skizziert.

Bild: TU Braunschweig